ゼロトラストを起点に考える情報セキュリティ対策

schedule 2022/12/28 refresh 2024/10/11

2022年現在、企業の情報セキュリティ対策において最も普及している考え方のひとつに「ゼロトラスト」があります。

昨今、一般企業にもテレワークが浸透し、VPNをはじめとする安全な通信手段も随分と普及してきましたが、その一方でこのICTを活用した“新しい働き方”の出現によって、「当社のセキュリティ対策は今のままで大丈夫なのか」と、不安に感じていらっしゃるご担当者も少なくないのではないでしょうか。

自社が抱えるセキュリティの不安や課題に対して、それを解決してくれそうな商用サービスは数多あるけれど、色々あり過ぎて、正直どのサービスが自社にとっての最適解なのか判断がつかない・・・。そんな悩みを抱えるご担当者に向けて、本記事ではテレワーク時代の“標準”となりつつある「ゼロトラスト」の概念に沿ったセキュリティ対策について解説していきます。

セキュリティ対策におけるゼロトラストの役割

ゼロトラストとは、企業の情報セキュリティ対策における新しい考え方です。

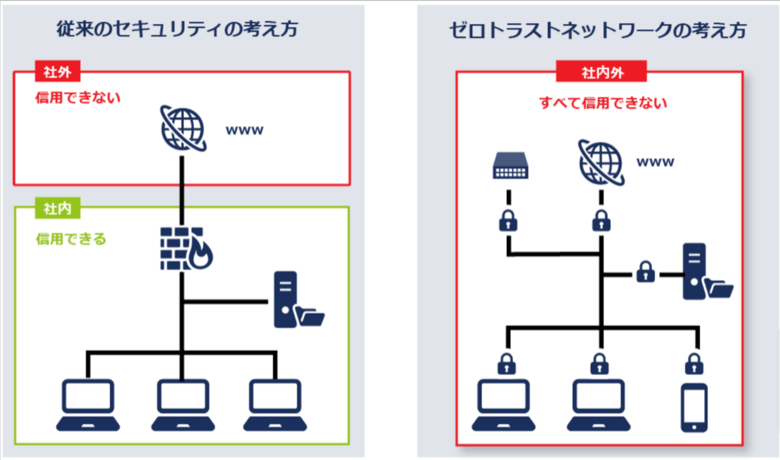

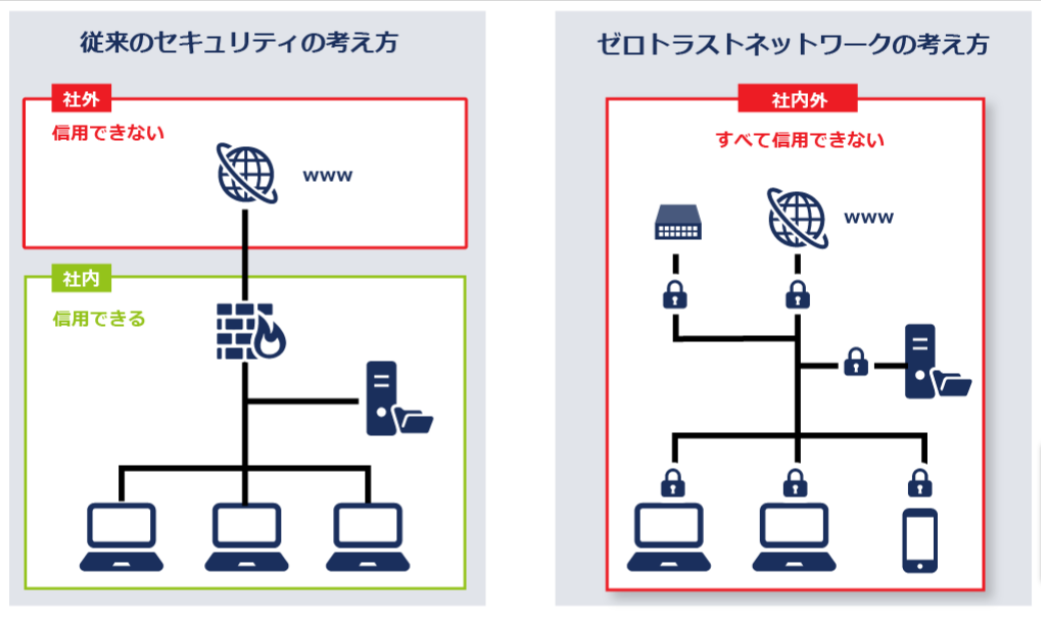

従来、企業の情報セキュリティ対策は、社外からのアクセスのみをリスクの対象とする境界防御型のセキュリティ(ペリメータセキュリティ)が主流でした。ただ、これは守るべき情報は全て社内にあって、かつ社内からのアクセスは全て信用することを前提としているため、内部による不正行為やマルウェア等による踏み台攻撃に対してはほぼ無力。さらにクラウドが普及し、守るべき対象が社外にも存在するようになったことで、この境界防御型セキュリティという考え方は、現状にそぐわなくなってきました。

そこでアメリカの調査会社により提言されたのが「ゼロトラスト」という考え方です。

ゼロトラストでは社内・社外を問わず、ネットワーク内にある全てのユーザーやデバイスを“脅威”として認識し、セキュリティ対策を講じていきます。

つまり、ネットに繋がるものは、“全て信用しない”ことを前提としているわけです。

ゼロトラストに沿った具体的なセキュリティ対策としては、ネットワークの暗号化やユーザー認証の強化、ネットワークに接続されるデバイスのログ監視などが挙げられますが、特にユーザー認証に関しては、生体認証やデバイス認証などの多要素認証はもとより、職務や役職に応じた細かなアクセス権限設定を行うことで、個々のアカウントが脅威にさらされても最小限のリスクに留められます。

外部のリスクだけでなく、内部のリスクに対しても適応するゼロトラストモデルは、クラウド時代に即したソリューションと言えるでしょう。

※過去にゼロトラストの概要について解説した記事がありますのでそちらもご参照ください。

ゼロトラストの代表的ソリューション

(SWG・CASB・ZTNA)

ゼロトラストに則したソリューションは複数存在しますが、代表的な3つをお伝えします。

-

-

-

- SWG(セキュアウェブゲートウェイ)

- CASB(キャスビー)

- ZTNA(ゼロトラストネットワークアクセス)

-

-

SWG(セキュアウェブゲートウェイ)

SWG(Secure Web Gateway)は、利用者がインターネットへのアクセスを安全に行うためのソリューションです。

SWGは、利用者とインターネットの間に設置して、利用者が危険なウェブサイトへアクセスすることを防いだり、許可されていないアプリケーションをプロックしたりする機能があります。また不正なトラフィックの侵入や悪意あるソフトウェアから利用者を保護する機能もあります。

テレワークによって社内・社外を問わずに働くことが可能となった今、すべてのアクセスをSWG経由にすることで、利用者がどのような環境にいても自社で定めた運用ポリシーを適用でき、安全なクラウド利用やウェブ閲覧を行うことができるようなります。

CASB(キャスビー)

CASB(Cloud Access Security Broker)はクラウドサービスに対するセキュリティソリューションで、可視化、コンプライアンス、データセキュリティ、脅威防御の4つから定義されています。

CASBソリューシュンを導入すると、すべてのクラウドサービスの利用を可視化することができ、社員の適切なクラウド利用と一貫性のあるセキュリティポリシーの適用が可能になります。

便利なクラウドサービスが乱立する今の時代、もし問題のあるサービスとは知らずに使っている社員がいたとしたら・・・。そんな事態を招かないためにも、クラウドサービスを頻繁に活用している企業では特にCASBに沿ったセキュリティ対策が求められています。

ZTNA(ゼロトラストネットワークアクセス)

ZTNA(Zero Trust Network Access)は、アプリケーションやデータレベルでユーザーのアクセスを制御するソリューションです。

ZTNAによる情報セキュリティ対策を行うと、アプリケーションやデータ資産へのアクセスが許可される前に、ゼロトラストモデルの考え方に沿った検証が行われるため、事前に定義された条件で認証が行われないと、ファイルやアプリケーションなどへのアクセスは許可されません。

ZTNAではネットワークではなくアプリケーションレベルでアクセス制御を行うため、アクセスが発生する度に、ユーザーを厳密に評価し、そのユーザーが利用可能なアプリケーションやリソースのみを解放するため、もし個人のID情報が漏洩したとしても、横方向への被害を最小限に抑えられます。

ゼロトラストの概念に沿った

SeciossLink(セシオスリンク)

ここまで解説した3つのソリューションを活用することが、クラウド時代に適応したゼロトラストモデルのセキュリティ対策の一例となりますが、この3つの要素以外にも「ID」や「自動化」もゼロトラストモデルにおけるセキュリティ対策の重要なキーワードとなります。

当社の「SeciossLink」はIDaaS(ID as a Service)としての機能も兼ね備えており、多要素認証機能やプロビジョニング機能によるアカウントの作成・権限付与・ソフトウェア設定などの割り当ての自動化、またシングルサインオンによるパスワード管理の簡略化も実現します。

リモートワークが抱える課題

リモートワークが急速に浸透して、より自由な働き方ができる時代になりましたが、そこには以下のような課題も存在しています。

-

-

- ネットワーク負荷

- セキュリティリスク

-

リモートワークにおいて多くの企業が利用しているVPNですが、利用人数が多いとトラフィックの集中によってネットワークの速度や安定性が低下することをご存知の方も多いと思います。特に音声や画像など重いデータを扱う場合は、ネットワーク負荷によるパフォーマンスの低下は顕著です。

またリモートワークでは外部から通信を行うため、セキュリティリスクは付き物。認証はもちろん、権限設定に不備があれば、途端に社内の全データがリスクにさらされることになりますし、社用デバイスを持ち出していれば、紛失などの物理的リスクも考慮しておく必要があります。

リモートワークの課題を解決する「Secioss Remote Gateway」

アクセス集中によるネットワーク負荷の課題に対しては、単純にネットワークやVPNのスペックを上げるという解決方法がありますが、コスト面を考えると簡単なことではありませんし、仮に潤沢な予算があっても準備や設備の導入までに時間もかかります。

またセキュリティ面についても、これまでVPNは安全な通信手段と言われてきましたが、最近ではVPNの脆弱性を突いたサイバー攻撃が多発し、ランサムウェアによる被害も数多く報告されています。

そこでお薦めしたいのが、当社の「Secioss Remote Gateway」です。

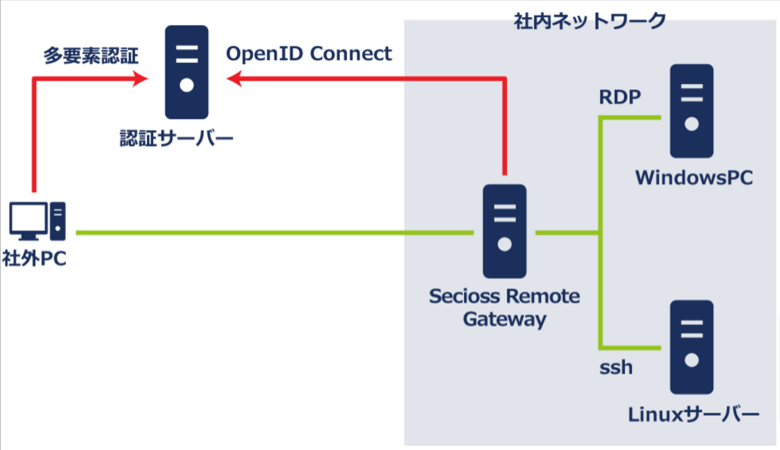

Secioss Remote Gatewayは、ゼロトラストセキュリティに対応したリモートアクセスソフトウェアで、社内のゲートウェイサーバーとして導入することで、VPN接続を使用せずに社外から社内のWindows PCやLinuxサーバーにアクセスすることができます。

またOpenID Connect対応の認証サーバーと連携することで、多要素認証や高度なアクセス制御が可能です。そのほか当社製品のSeciossLinkやSecioss Access Managerと組み合わせることで、デバイス制限、ユーザー・グループ・ネットワーク・デバイスによる詳細なアクセス制御も可能になります。

Secioss Remote Gatewayは、企業のリモートワークで社外から会社のPCを使用する場合や、大学などの教育機関において協力者に学内のサーバーにアクセスして作業してもらう場合など、VPNの代わりとしてセキュアなアクセスを実現します。

まとめ

ここまで解説した通り、すべての通信を信用できないとする「ゼロトラスト」の考え方は、クラウドサービスやリモートワークを利用する企業にとって、サイバー攻撃や内部の脅威から自社の情報資産を守るために、また不測の事態が起こった場合でも最小限のリスクに留めるために有効です。

このゼロトラストモデルを参考にして、まずは自社のセキュリティ対策の現状と抱えているリスクを把握し、課題に優先順位を付けながら、段階的に対策を取られていくことをお勧めします。

当社のSeciossLinkや、Secioss Remote Gatewayはゼロトラストセキュリティに対応したサービスですので、貴社が抱えるリモートワークの課題解決に向けた一助になると自負しています。

ゼロトラストモデルや当社製品にご興味のある方は、お気軽にご相談ください。